Objectifs

Ce module vous permettra de comprendre comment les menaces numériques se construisent et pourquoi aucune organisation, même associative, n’est à l’abri. Vous apprendrez à reconnaître les signaux faibles d’une attaque, à identifier les pratiques à risque dans le quotidien et à adopter les bons réflexes pour réduire votre exposition. Enfin, vous découvrirez des méthodes simples et accessibles pour renforcer la sécurité de votre structure, protéger vos données et réagir efficacement en cas d’incident.

🕵️ Penser comme un cybercriminel

La vie est faite de petites habitudes, ces rituels du quotidien qui s’enchaînent, imperturbables et réconfortants, nous promettant de commencer la journée du bon pied.

L’odeur qui émane de la tasse posée à droite de l’ordinateur, café pour certains, thé pour d’autres, le salut silencieux et complice des collègues matinaux, le léger grincement du fauteuil quand on s’étire avant d’attaquer le travail. Vient ensuite le tour d’horizon dans la boîte mail, point culminant de ce ballet bien rodé que rien ne semble pouvoir enrayer. Jusqu’à ce grain de sable inattendu.

Une faute de frappe, peut-être ? Pourtant, le mot de passe est bon. Une nouvelle tentative, cette fois en vérifiant chaque caractère, lentement, méthodiquement, jusqu’à saisir à la perfection ce code que l’on tape presque machinalement depuis des années. Rien à faire, la boîte mail reste désespérément inaccessible.

La chaleur monte doucement, mais la confiance persiste. Après tout, pourquoi quelqu’un voudrait-il s’emparer de cette boîte mail ? Il n’y a rien d’intéressant à y voler. Par acquit de conscience, on en parle à la collègue, installée non loin et plongée dans sa propre routine matinale. Peut-être rencontre-t-elle le même souci. C’est évident, ce doit être un bug général.

Non, tout fonctionne pour elle. Elle s’apprêtait d’ailleurs à répondre à votre mail envoyé la veille, une invitation à contribuer au pot de départ de Marc de la comptabilité. Sueur froide, ce mail, vous ne l’avez jamais envoyé, et cette certitude nouvelle, implacable : votre boîte mail a été piratée.

Quand ? Comment ? Pourquoi ? Quels risques pour votre vie personnelle, ou pour l’association ? Les questions affluent, mais votre sang-froid prend le dessus. À cet instant, la priorité est de limiter les dégâts. Frénétiquement, votre collègue cherche conseil sur Google : quels réflexes adopter dans cette situation ? Elle tombe rapidement sur un travail de recherche de la NIST, référence mondiale de la cybersécurité, dont la conclusion résonne comme un mantra : penser comme un cybercriminel.

Que peuvent faire les hackers ayant pris possession de votre boite mail ?

C’est à cette question qu’il convient de répondre pour évaluer la valeur des informations compromises aux yeux d’un cybercriminel. Lorsqu’un pirate prend le contrôle d’une boîte mail, plusieurs types d’abus sont à prévoir et un piratage de messagerie, même si elle semble “banale” ou “vide de secrets”, ouvre la porte à de nombreux risques réels :

🐟 Phishing et arnaques ciblées

Des emails frauduleux peuvent être envoyés depuis votre compte aux membres de votre association, partenaires ou contacts, dans le but de soutirer des informations sensibles ou de l’argent. Ces messages usurpent votre identité pour se rendre crédibles : ils peuvent demander des paiements de factures fictives, solliciter des “dons” (comme dans l’exemple de la cagnotte pour Marc), ou proposer des liens vers de faux sites pour voler identifiants, ou coordonnées bancaires. Cette technique exploite la confiance que vos contacts ont en vous.

Ces messages dits de “phishing” ou d’hameçonnage sont d’autant plus dangereux, qu’ils peuvent gagner en crédibilité grâce aux autres informations glanées en consultant votre boite de réception. En parcourant vos anciens échanges, les pirates collectent des éléments de contexte (le nom d’un collègue, un projet en cours, ou encore le départ prochain d’un collaborateur) pour construire un message convaincant et difficile à repérer.

Ainsi, connaître un détail anodin, comme une réorganisation interne ou un événement d’équipe, permet de personnaliser un message avec une apparence d’authenticité. Cette approche, appelée “spear-phishing” (comprenez de l’hameçonnage ciblé), rend les attaques plus ciblées et augmente considérablement leur taux de réussite : plus le message semble familier, plus il est susceptible d’obtenir une réponse ou un clic imprudent.

Toutes les informations collectées, même minimes, peuvent devenir une arme entre les mains d’un cybercriminel. Leur objectif reste le même : tirer parti de la confiance des destinataires pour leur faire baisser la garde et obtenir un accès ou un paiement frauduleux.

Stratégie des attaquants I Le mail du faux président

Un vendredi soir, juste avant le week-end, Chloé, trésorière, reçoit un message de son président :

« Urgent, peux-tu effectuer un virement ? Je suis en réunion, je te transfère les instructions. »

L’adresse semble correcte, le ton aussi.

Chloé s’exécute, persuadée de rendre service.

Quelques secondes après l’envoi, Chloé voit son directeur passer dans les couloirs. Pas de réunion à l’horizon. Le mail venait en réalité d’un pirate ayant créé une adresse mail suffisamment proche du directeur pour tromper la vigilance de Chloé, et les 1 500 € du “paiement urgent” s’évaporent.

Un simple coup de téléphone de vérification aurait suffi à déjouer le piège.

Voyez les pirates du phishing comme de faux facteurs ultra-rodés. Au delà de l’adresse mail trompeuse, ils peuvent également copier le style de rédaction de mail de certains de vos collègues pour vous faire baisser la garde.

👾 Rançongiciel (Ransomware)

Le pirate peut également utiliser l’accès à votre messagerie pour diffuser des liens de téléchargement vers un ransomware (ou rançongiciel). Concrètement, il s’agit d’un logiciel malveillant qui chiffre les fichiers ciblés et peut paralyser partiellement ou totalement l’activité de votre structure : documents internes, bases de données, informations stratégiques deviennent soudainement inaccessibles.

Dans ce cas de figure, la motivation des hackers est avant tout financière. Ils détiennent la clé de chiffrement et exigent une rançon pour remettre l’infrastructure en état de fonctionnement.

Pour provoquer une telle compromission des systèmes, les attaquants ont souvent besoin d’une seule chose : qu’un utilisateur télécharge le logiciel sur l’une des machines du réseau de l’association. Et pour cette première brèche, votre boîte mail est une véritable mine d’or. Elle regorge d’adresses, de contextes et de signaux de confiance. Autant d’éléments permettant de convaincre facilement un collaborateur d’ouvrir une pièce jointe qui semble anodine (un tableau, une facture, une invitation) mais qui, en réalité, contient le rançongiciel prêt à se déployer.

Une fois installé sur un poste, le rançongiciel peut se propager rapidement à l’ensemble du réseau. En plus de bloquer l’accès aux fichiers essentiels à l’activité, certains attaquants menacent même de publier ou de vendre les informations volées si la rançon n’est pas versée.

Votre boîte mail devient donc, entre leurs mains, la porte d’entrée idéale pour lancer une attaque de grande ampleur contre toute la structure.

Stratégie des attaquants I La valise suspecte

| Depuis plusieurs mois, Béatrice cherche la solution miracle pour mieux organiser l’agenda des membres de l’association. Le Graal semble enfin à portée de main lorsqu’elle tombe sur une application dénichée sur un site non officiel, assortie de statistiques flatteuses et d’avis élogieux.

Séduite, elle tente le coup et télécharge le programme sur son ordinateur. Mais l’essai tourne vite au cauchemar : en quelques minutes, un ransomware infecte l’ensemble des appareils connectés au réseau de l’association. Tous les fichiers sont aussitôt cryptés, et Béatrice reçoit une demande de rançon. Leçon : considérez les applications téléchargées comme les valises d’inconnus. On ne les embarque pas avec soi sans connaître leur provenance. |

🛒 Vente de données personnelles

L’opportunité financière peut se présenter sans même recourir à un ransomware ou au vol des coordonnées bancaires d’un collaborateur. À vrai dire, pirater votre boîte mail représente déjà une petite victoire pour le hacker.

Les informations récupérées (adresses, numéros de téléphone, échanges confidentiels, documents internes) ont une valeur marchande appréciable pour d’autres cybercriminels : elles sont revendues sur des places de marché du dark web où elles alimentent de nouvelles attaques, vols d’identité ou vastes campagnes de spam.

Un dossier contenant des fichiers personnels ou professionnels peut se monnayer entre 100 et 1000 €, selon la richesse des données et leur fraîcheur sur les différents forums cybercriminels.

🎭 Usurpation d’identité

L’une des menaces qui fascine et inquiète le plus dans l’imaginaire collectif est bien sûr l’usurpation d’identité.

Ce risque n’a malheureusement rien d’une fiction. Car si les noms, adresses mail ou numéros de téléphone constituent déjà une matière première pour les cybercriminels, le véritable danger surgit lorsque des copies de documents administratifs sensibles (pièce d’identité, justificatifs, factures) dorment en pièces jointes dans votre messagerie.

Une fois ces documents récupérés, le champ des possibles s’élargit : ouverture frauduleuse de comptes bancaires en ligne, souscription à des micro-crédits, création de comptes sur des plateformes de paiement (PayPal, cryptomonnaies, etc.) pour des opérations de blanchiment d’argent. Toutes ces démarches peuvent se faire à votre insu, en s’appuyant sur les preuves numériques récupérées dans votre boîte mail.

Les conséquences ne s’effacent pas d’un simple clic : ce type de fraude débouche souvent sur des années de démarches pour établir son identité réelle, effacer des dettes implacables contractées à votre nom, parfois jusqu’à devoir prouver son innocence dans des affaires où l’on n’est victime que par la négligence d’avoir transmis ou stocké le mauvais document, au mauvais endroit, au mauvais moment.

👹 Diffamation et sabotage

Pour votre association, le risque est aussi réputationnel. Le piratage d’une boîte mail peut offrir au hacker une porte d’entrée vers d’autres plateformes de communication. En prétextant un simple oubli de mot de passe et en se connectant via un lien reçu sur la messagerie compromise, il peut se frayer un chemin jusqu’à votre site web, vos comptes professionnels ou vos réseaux sociaux.

À partir de là, tout devient possible : publication de messages compromettants, diffusion de fausses informations ou même de contenu idéologique et politique, le tout, à votre insu. L’objectif est clair : ternir votre image, celle de l’association, ou semer la confusion auprès de vos membres et partenaires.

Et parce que la plupart des utilisateurs réutilisent leurs mots de passe sur plusieurs services, l’intrusion devient d’autant plus facile. Cette habitude, pourtant anodine en apparence, est l’une des plus dangereuses dans la gestion des accès, nous aurons l’occasion d’y revenir.

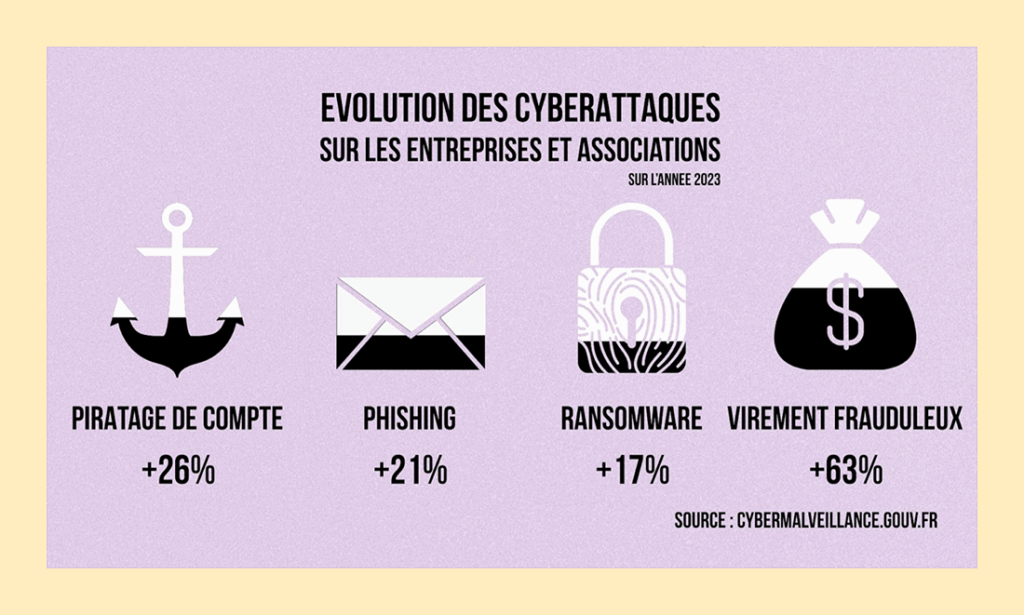

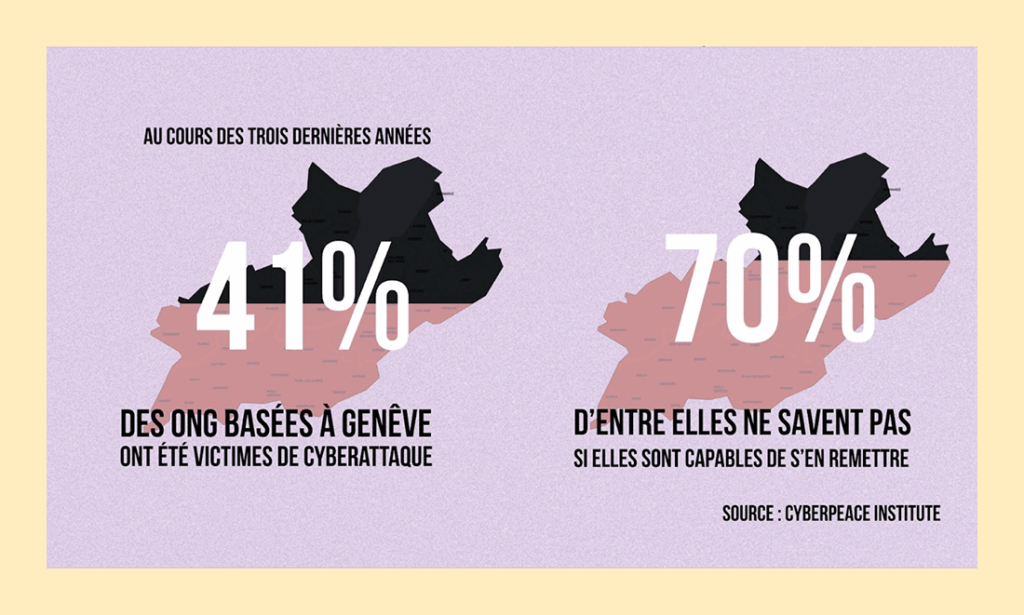

Les menaces cyber autour des ESS et des associations en quelques chiffres

Pourquoi la cybersécurité n’est pas qu’une affaire de « gros » ?

C’est une rengaine que l’on entend encore trop souvent et qui rappelle celle évoquée précédemment, lorsque l’on se demandait pourquoi un hacker s’en prendrait à une simple boîte mail. Les petites entreprises et associations, dit-on, intéresseraient moins les cybercriminels que les grands groupes.

Faux. Là encore, il faut se mettre dans la peau d’un attaquant pour comprendre la logique : mieux vaut viser ceux dont la garde est baissée. Un constat partagé par Soundos Jeljoul, conceptrice-rédactrice chez Amnesty International France : « Il y a un grand écart entre les petites associations, qui ont peu de moyens mais des données à protéger — comme les fichiers d’adhérents — , et les grandes ONG, conscientes d’être ciblées, qui ont développé des protections solides. Les pirates, eux, ratissent large. Tout le monde est visé, des entreprises aux associations. Mais pour ne pas être pris dans leurs filets, il suffit souvent d’être un peu plus sécurisé que les autres. »

L’objectif n’est donc pas d’être invincible, personne ne l’est, mais de bâtir des fondations solides. Celles qui permettent d’éviter de tomber dans les pièges les plus courants et, surtout, de limiter la casse lorsqu’une attaque survient. Et à ce petit jeu, quelques bonnes pratiques de base suffisent parfois à faire toute la différence.

Que peuvent faire les hackers ayant pris possession de votre boite mail ?

1. Une fois la boîte mail compromise, quel type d’attaque est immédiatement possible ?

2. Quelle erreur amplifie souvent les dégâts d’un piratage de messagerie ?

3. Qu’est‑ce qu’un rançongiciel (ransomware) ?

4. Pourquoi les hackers s’intéressent‑ils même aux petites boîtes mail, apparemment « banales » ?

5. Comment un hacker peut‑il saboter la réputation d’une association après un piratage de messagerie ?

Ce module a été rédigé par Claire Pétillot, auditrice en cybersécurité chez Advens et diplômée Ingénieure en Télécommunications à l'Institut national des sciences appliquées (INSA) de Lyon, et par Amine Baba Aïssa responsable de la rubrique Cyberguerre de Numerama. Il a couvert pendant plusieurs années l'actualité internationale pour France 24, il s’est formé à la programmation et à la cybersécurité à l'Ecole 42 afin de vulgariser au mieux les nouveaux enjeux autour des conflits numériques.